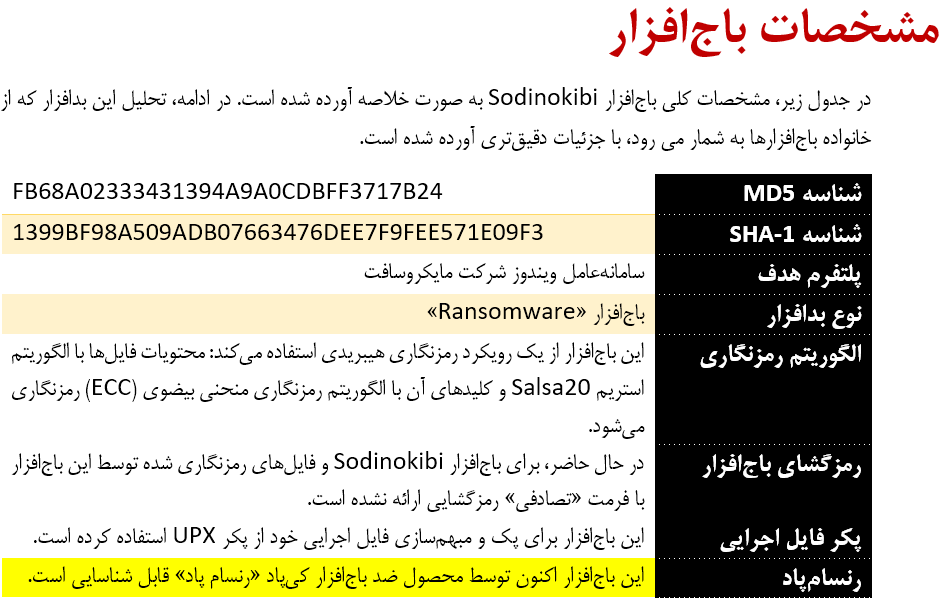

باجافزار Sodinokibi که به تازگی مورد مشاهده و رصد آزمایشگاه تحلیل بدافزار کیپاد قرار گرفته است، برخلاف باجافزارهای دیگر اقدام به بهرهبرداری از آسیبپذیری WebLogic Server اوراکل کرده است. از آنجایی که پورتالهای بسیاری در حال استفاده از سرویس WebLogic اوراکل هستند، و همچنین بهرهبرداری از آسیبپذیری این محصول نیاز به تعامل با کاربران ندارد، این باجافزار در ادامه میتواند طیف وسیعی از اهداف را مورد بهرهبرداری و نفوذ قرار بدهد.

علاوه بر استفاده از آسیبپذیری WebLogic اوراکل برای نفوذ به طیف وسیعی از سامانهها، این باجافزار همچنین از آسیبپذیری ویندوز با شناسه CVE-2018-8453 برای افزایش سطح دسترسی خود بر روی سامانههای مورد نفوذ قرار گرفته استفاده میکند. این آسیبپذیری در مولفه Win32k سامانهعامل ویندوز 7 تا ویندوز 10 و همچنین نسخههای سرور سامانهعامل ویندوز قابل بهرهبرداری است.

بعد از اینکه این باجافزار با استفاده آسیبپذیری WebLogic اوراکل سامانهای را مورد نفوذ قرار میدهد، و همچنین سطح دسترسی خود را با موفقیت افزایش دهد، با استفاده از فرامین پاورشل اقدام به دانلود پیلودهای مخرب خود میکند. در نهایت بعد از آلودگی سامانه هدف، حذف کپیهای پنهان (Shadow Copies) و رمزنگاری فایلها به صورت موفقیتآمیز درخواست 1500 تا 2500 دلار باج در قالب بیتکوین از قربانی خود میکند. در ادامه به تحلیل جزئیات این باجافزار خواهیم پرداخت.

در این گزارش که توسط بنده برای شرکت کی پاد نوشته شده است، با ساختار این بدافزار آشنا خواهید شد. برای دانلود بر روی (دریافت) کلیک کنید