آسیبپذیری آلودگی کش وب (Web Cache) برای مدت طولانی به عنوان یک تهدید نظری تصور شده بود. با این حال، اکنون پژوهشهایی در حوزه امنیت سامانههای کامپیوتری انتشار پیدا کرده است که در آن این آسیبپذیری به صورت عملی مورد بهرهبرداری قرار گرفته است.

به تازگی آزمایشگاه امنیت کیپاد بدافزاری برای پلتفرم لینوکس در زیرساخت کشور جمهوری اسلامی ایران رصد و شناسایی کرده است که این بدافزار قابلیتهای ویژه و منحصربفردی نسبت به نمونههای قبلی دارد. شایان ذکر است، در هنگام بررسی اولیه که توسط آزمایشگاه امنیت کی پاد صورت گرفت، این بدافزار توسط هیچ مکانیزم یا نرمافزار امنیتی قابل شناسایی نبود.

باجافزار Sodinokibi که به تازگی مورد مشاهده و رصد آزمایشگاه تحلیل بدافزار کیپاد قرار گرفته است، برخلاف باجافزارهای دیگر اقدام به بهرهبرداری از آسیبپذیری WebLogic Server اوراکل کرده است. از آنجایی که پورتالهای بسیاری در حال استفاده از سرویس WebLogic اوراکل هستند، و همچنین بهرهبرداری از آسیبپذیری این محصول نیاز به تعامل با کاربران ندارد، این باجافزار در ادامه میتواند طیف وسیعی از اهداف را مورد بهرهبرداری و نفوذ قرار بدهد.

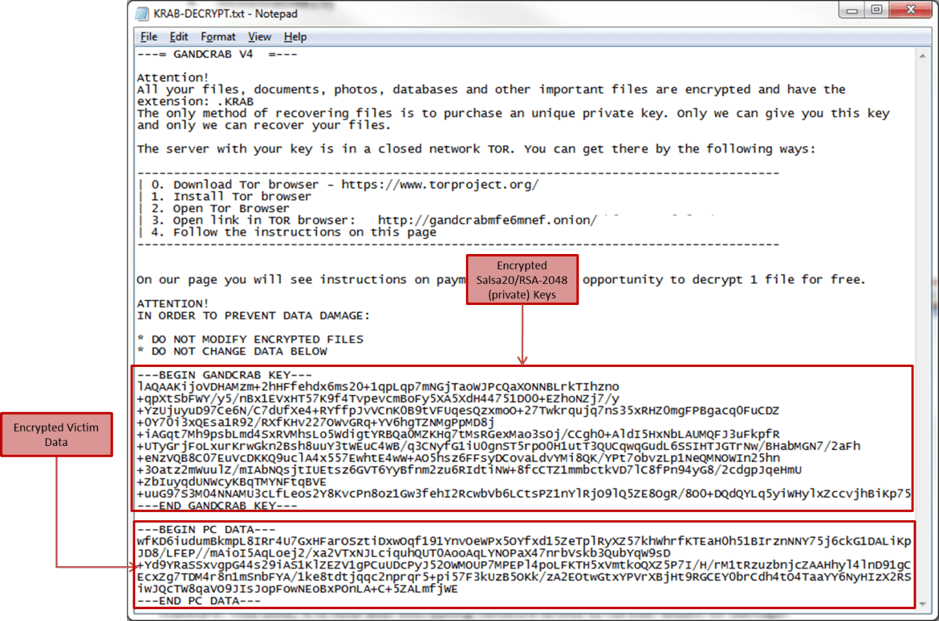

باجافزار GandCrab نسخه 4 که به تازگی مشاهده شده و مورد رصد قرار گرفته است، در حال هدف قرار دادن کاربرانی است که به دنبال نرمافزارهای کرک شده هستند. این مشاهده ابتدا توسط BleepingComputer گزارش شد. شایان ذکر است، صفحات مخرب در حال حاضر به درون وبسایتهای مشروع تزریق میشوند، با این هدف که کاربران را به بدافزار GandCrab آلوده کند.

بسم الله الرحمن الرحیم و به نستعین، انَّه خیرُ ناصر و معین. خدمت تمامی دنبال کنندگان اندیشکده مجازی امنیت تبادل اطلاعات آیو، عرض سلام و تحیت دارم.

این ماژول را می توانیم اولین دروازه برای ورود به دنیای برنامه نویسی و مباحث مهندسی معکوس بدانیم. در این ماژول تلاش بر این است که یک نگاه سطح بالا نسبت به پارادایم های برنامه نویسی و فناوری هایی که برای توسعه نرم افزار ارائه شده اند به دست آوریم. به عنوان مثال پارادایم برنامه نویسی خطی چیست و چه مشکلاتی دارد؟ چرا باید از پارادایم پراسیجرال یا شی گرایی استفاده شود؟

بسم الله الرحمن الرحیم و به نستعین، انَّه خیرُ ناصر و معین. خدمت تمامی دنبالکنندگان اندیشکده مجازی امنیت تبادل اطلاعات آیو، عرض سلام و تحیت دارم.

در ماژول دوم از دوره نقشه راه امنیت سایبر، به آزمایش نفوذپذیری شبکه های وایرلس و مخابراتی پرداخته شده است که در قسمت زیر، سرفصل های تدریس شده در این دوره آموزشی قرار گرفته است.

بسم الله الرحمن الرحیم و به نستعین، انَّه خیرُ ناصر و معین. خدمت تمامی دنبال کنندگان اندیشکده مجازی امنیت تبادل اطلاعات آیو، عرض سلام و تحیت دارم.

در این ماژول که مقدمه ورود به دوره نقشه راه مهندسی امنیت است که پیش از این درباره هدف این نقشه راه امنیت سایبر توضیحات تکمیلی داده بودم، شما با فریمورک متاسپلویت و مبحث آزمایش نفوذپذیری سامانه های و همچنین شبکه های کامپیوتری به صورت مقدماتی و اصولی آشنا خواهید شد تا آماده ورود به مباحث جذاب نفوذگری در سطح سیستم و شبکه های کامپیوتری شوید.